기업 사무실 인터넷 설치 가이드: VPN 설정부터 내부망 보안까지

VPN 없이 외부에서 업무용 서버를 접속하고 계신가요? 공유기 기본 비밀번호를 아직 바꾸지 않으셨다면, 지금 이 순간에도 보안 위협에 노출돼 있을 수 있습니다.

사무실 인터넷 설치는 단순한 속도 문제가 아니라 보안과 안정성을 고려한 인프라 설계가 핵심입니다. 특히 중소기업, 스타트업, 원격 근무가 많은 팀일수록 네트워크 보안 환경은 업무 지속성에 직접적인 영향을 줍니다.

이 글에서는 기업 사무실에 꼭 필요한 인터넷 설치 보안 구성법을 소개합니다. VPN 설정, 내부망 분리, 포트포워딩, 접속 관리 시스템, 공유기 설정까지 실무 중심으로 설명합니다.

✅VPN 설정이 포함된 사무실 인터넷 환경 만들기

🌐VPN의 필요성과 선택 기준

VPN은 외부에서 사무실 내부망에 안전하게 접속할 수 있는 보안 경로입니다. 특히 기업 내부 문서, ERP, NAS, 클라우드 서버 등을 보호하기 위한 기초적인 보안 수단으로 필수입니다.

OpenVPN, WireGuard, SoftEther VPN 등은 중소기업에서도 도입 가능한 무료 솔루션이며, 암호화 방식(AES-256), 인증 체계(2FA 지원 여부), 로그 정책 등을 기준으로 선택해야 합니다.

🔌VPN 전용 공유기 또는 보안 게이트웨이 활용

기업 환경에서는 일반 공유기보다 VPN 기능을 내장한 보안 전용 공유기를 사용하는 것이 좋습니다. ASUS, Netgear, 유비쿼티(Ubiquiti), 시스코(Cisco) 장비는 자체 VPN 서버 기능과 이중 인증, 고정 IP 연동 기능을 함께 제공합니다.

설치 시 반드시 고정 IP를 함께 신청하거나, DDNS 설정을 통해 외부 접속 주소가 변경되지 않도록 구성해야 합니다.

🧱사무실 내부망 구축을 위한 핵심 조건

🧭업무망과 게스트망의 논리적 분리

기업 보안의 기본은 사내망과 외부망의 분리입니다. 방문자나 외부 장비를 동일한 네트워크에 연결하는 것은 보안상 위험하며, VLAN 또는 SSID 분리 설정을 통해 물리적 혹은 논리적으로 구분해야 합니다.

게스트망은 인터넷 사용만 가능하게 제한하고, 내부망은 파일서버, 프린터, ERP 시스템 등 주요 장비와만 연결되도록 구성하는 것이 이상적입니다.

🖥️서버, NAS, 프린터 등 유선 장비의 전용망 설정

업무용 장비는 가능한 한 유선으로 연결하고, 스위칭 허브 또는 보안 라우터에서 전용 포트로 분리된 IP 대역을 사용하는 것이 좋습니다.

서버나 NAS는 192.168.100.x와 같은 별도 대역을 활용하거나, 고정 IP를 설정한 뒤 방화벽 정책에 따라 접근 가능한 장비만 허용하는 방식으로 구성해야 합니다.

🔐사무실 공유기 보안 강화 방법

설치기사 방문 전 꼭 확인해야 할 7가지: 추가 비용·장비·배선까지

인터넷 설치 전, 설치기사 방문 준비를 제대로 하지 않으면 예상치 못한 추가 비용이나 설치 지연이 발생할 수 있습니다. 특히 장비 수령, 배선 점검, 설치 위치 지정 등은 미리 파악해야 할 핵심

diet.fivesh.com

🔑공유기 관리자 계정 설정과 암호 정책

공유기 초기 ID와 비밀번호를 그대로 사용하는 기업이 의외로 많습니다. 관리자 계정은 반드시 영문 대소문자, 숫자, 특수문자 포함 최소 10자 이상의 비밀번호로 설정하고, 관리자 페이지는 특정 IP에서만 접근하도록 제한합니다.

또한 일부 공유기는 비표준 포트로 관리자 페이지 접근 경로를 변경할 수 있어, 기본값(예: 192.168.0.1)을 그대로 두지 않는 것이 좋습니다.

📶무선망 보안 구성: WPA3, SSID 분리, 인증 시스템

무선 접속은 보안에 가장 취약한 경로입니다. 최신 공유기에서는 반드시 WPA3 또는 WPA2 AES 방식의 암호화를 사용해야 하며, SSID는 업무용과 게스트용으로 분리해 설정합니다.

802.1X 기반 인증(RADIUS) 시스템을 도입하면 사용자 인증 절차를 보다 정교하게 설정할 수 있으며, SSID 숨김과 MAC 필터링은 부가적인 보호 기능으로 활용할 수 있습니다.

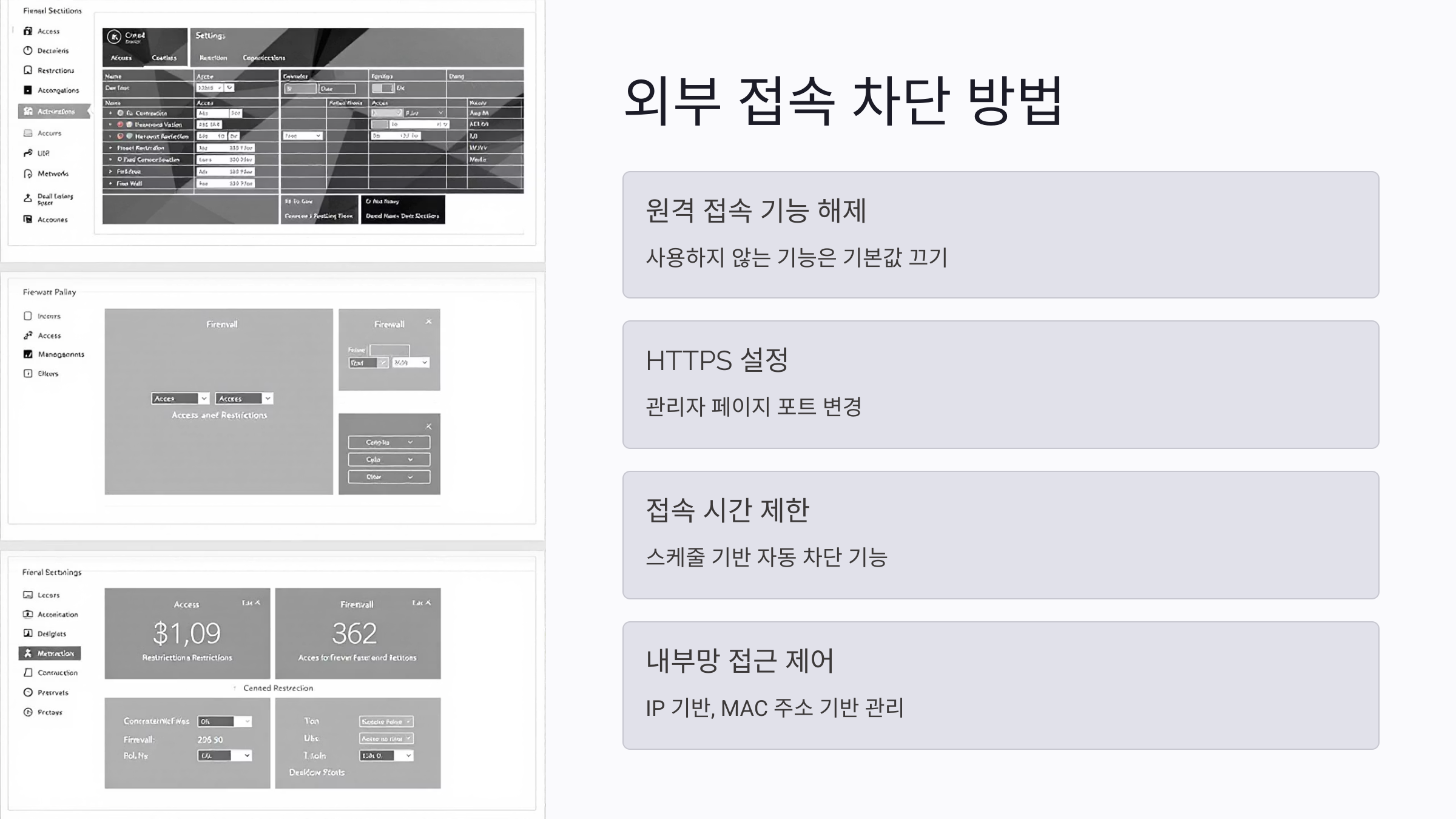

📵보안 강화를 위한 사무실 외부 접속 차단 방법

🚫불필요한 원격 접속 기능은 해제

공유기, NAS, 프린터, CCTV와 같은 장비들은 웹을 통한 원격 관리 기능이 기본 탑재돼 있지만, 실제 사용하지 않는다면 기본값을 반드시 꺼야 합니다.

특히 외부 웹에서 관리자 페이지에 접속 가능한 구조는 해킹의 대표적인 경로가 되며, 장비별로 HTTPS 설정 및 포트 변경, 관리자 경로 폐쇄 등을 수행해야 합니다.

🕹️접속 시간 제한과 내부망 접근 제어

근무 시간이 아닌 야간이나 주말에 불필요한 네트워크 접속을 차단하려면, 스케줄 기반의 자동 차단 기능을 공유기에 설정할 수 있습니다.

또한 내부망 접근을 허용하는 디바이스는 IP 기반, MAC 주소 기반으로 관리하고, 정기적으로 접속 기기 현황을 점검해야 합니다.

⚠️기업 네트워크 보안을 위한 포트포워딩 설정 팁

📫공용 IP 노출 최소화 전략

포트포워딩은 외부에서 내부 장비에 접근할 수 있게 만드는 기능이지만, 기본 포트 번호(80, 443, 21, 3389 등)는 해킹에 취약합니다. 반드시 포트 변경 후 방화벽과 연계하여 IP 허용 범위를 설정하고, 원격 접속 시 암호화 채널을 유지해야 합니다.

예를 들어, NAS 5000포트를 사용하는 경우 외부에서 58000으로 포워딩하고, 내부에서는 5000포트를 활용하는 방식이 안전합니다.

🔍장비 보안 업데이트 및 펌웨어 관리

포트포워딩 대상 장비가 최신 펌웨어를 유지하지 않으면, 아무리 설정을 강화해도 보안은 뚫릴 수 있습니다. 제조사에서 제공하는 보안 패치를 정기적으로 확인하고, 자동 업데이트 기능이 있는 장비를 우선 선택하는 것이 이상적입니다.

👥사무실 직원 접속을 안전하게 관리하는 방법

🧑💻계정 기반 인증과 로그 추적 기능 설정

하나의 계정으로 여러 직원이 공용 시스템에 접속하는 방식은 접속 이력 추적이 어렵고, 책임 소재 파악이 힘든 구조입니다. 모든 내부 시스템에는 직원별 고유 계정을 부여하고, 접속 로그가 자동 저장되도록 설정해야 합니다.

NAS, ERP, 그룹웨어, 클라우드 등에서는 계정 권한을 역할 기반(Role-based)으로 나누는 것도 중요합니다.

🔐이중 인증(MFA)과 비밀번호 정책 수립

VPN, 클라우드, 원격 시스템에 대해 OTP, SMS 인증, 인증 앱 등 이중 인증 방식을 도입해야 합니다. 또한 90일마다 비밀번호를 강제 변경하고, 비밀번호 생성 시 복잡성(영대소문자, 숫자, 특수문자)을 강제하도록 시스템 설정을 구성합니다.

패스워드 매니저 도입도 권장되며, 관리자와 보안 담당자가 비밀번호 관리를 통합적으로 모니터링할 수 있도록 해야 합니다.

📊가정용 vs 기업용 공유기 보안 기능 비교

| 항목 | 가정용 공유기 | 기업용 공유기 |

|---|---|---|

| VPN 서버 기능 | 대부분 없음 | OpenVPN, IPsec 기본 탑재 |

| 관리자 페이지 보안 | 기본값, 취약함 | 포트 변경, IP 제한 가능 |

| 접속기기 모니터링 기능 | 단순 목록 제공 | 실시간 트래픽 및 접속 로그 확인 가능 |

| VLAN 및 게스트망 설정 | 제한적 지원 | VLAN, SSID 다중 설정 가능 |

| 펌웨어 자동 업데이트 | 수동 필요 | 보안 패치 자동 업데이트 지원 |

이 표를 통해 보듯이 기업 보안을 고려한다면 가정용 공유기보다는 VPN과 보안 기능을 기본으로 갖춘 장비를 사용하는 것이 훨씬 안전합니다.

📋보안 중심 사무실 인터넷 설치 체크리스트

📑업무용 네트워크 설계 시 필수 점검 항목

- 고정 IP 기반 VPN 서버 구성 여부

- 업무망과 게스트망의 분리(VLAN 또는 SSID 분리)

- 공유기 관리자 계정 보안 설정 및 비표준 포트 설정 여부

- 포트포워딩 설정 시 방화벽·암호화 여부 확인

- NAS, 서버 등 장비의 외부 접속 제한 여부

- 이중 인증(MFA) 및 비밀번호 정책 적용 여부

- 직무별 계정 분리와 접근 권한 설정 유무

이 체크리스트를 기준으로 기업의 인터넷 환경을 점검하고 구성한다면, 외부 위협과 내부 유출에 모두 대비할 수 있는 안전한 업무 인프라를 구축할 수 있습니다.

댓글